| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 리눅스보안

- 그룹삭제

- 가상머신

- RHCSA

- 리눅스 서버보안

- 보안취약점 조치

- yum remove

- 보안취약점

- 리눅스 서버 보안

- ubuntu

- centos보안

- Virtual Box

- 보안 취약점 조치

- 리눅스 보안

- centOS7.8

- Linux

- 서버보안

- 리눅스 파일 시스템

- 서버 보안

- 서비스관리

- 보안취약점조치

- Cent OS7.8

- 리눅스

- 서버 보안취약점 조치

- CentOS

- RHEL7

- 계정관리

- vi /etc/pam.d/system-auth

- FDISK

- 리눅스 서버 보안취약점

- Today

- Total

엔지니어 은성의 성장록

[보안취약점] U-01. 계정관리-root 계정 원격 접속 제한 본문

■ 점검 항목 설명

root 계정 정보를 비인가자가 획득할 경우 시스템 계정 정보 유출, 파일 및 디렉터리 변조 등 침해사고 발생하므로 외부 비 인가자의 root 계정 접근 시도 차단

root 계정 : 컴퓨터에서 전체적의 총괄 권한을 가진 유일한 계정

- 사용자 계정 생성

- 소프트웨어 설치

- 환경 및 설정 변경

- 시스템 동작 감시 및 제어

해킹 공격 유형

※ 무작위 대입 공격 Brute Force Attack : 특정한 암호를 풀기 위해 가능한 모든 값 대입하는 공격

※ 사전 대입 공격 Ditionary Attack : 사전에 있는 단어 입력하여 암호를 해독하는 데 사용되는 공격

■ 점검기준

| 양호 | 원격 터미널 서비스 사용하지 않거나, 사용시 root 직접 접속 차단 |

| 취약 | 원격 터미널 사용시 root 직접 접속 허용 |

■ 점검 방법

▷ cat /etc/securetty 파일에서 pts/0~pts/x 설정 확인

▷ cat /etc/pam.d/login Telnet 설정 확인

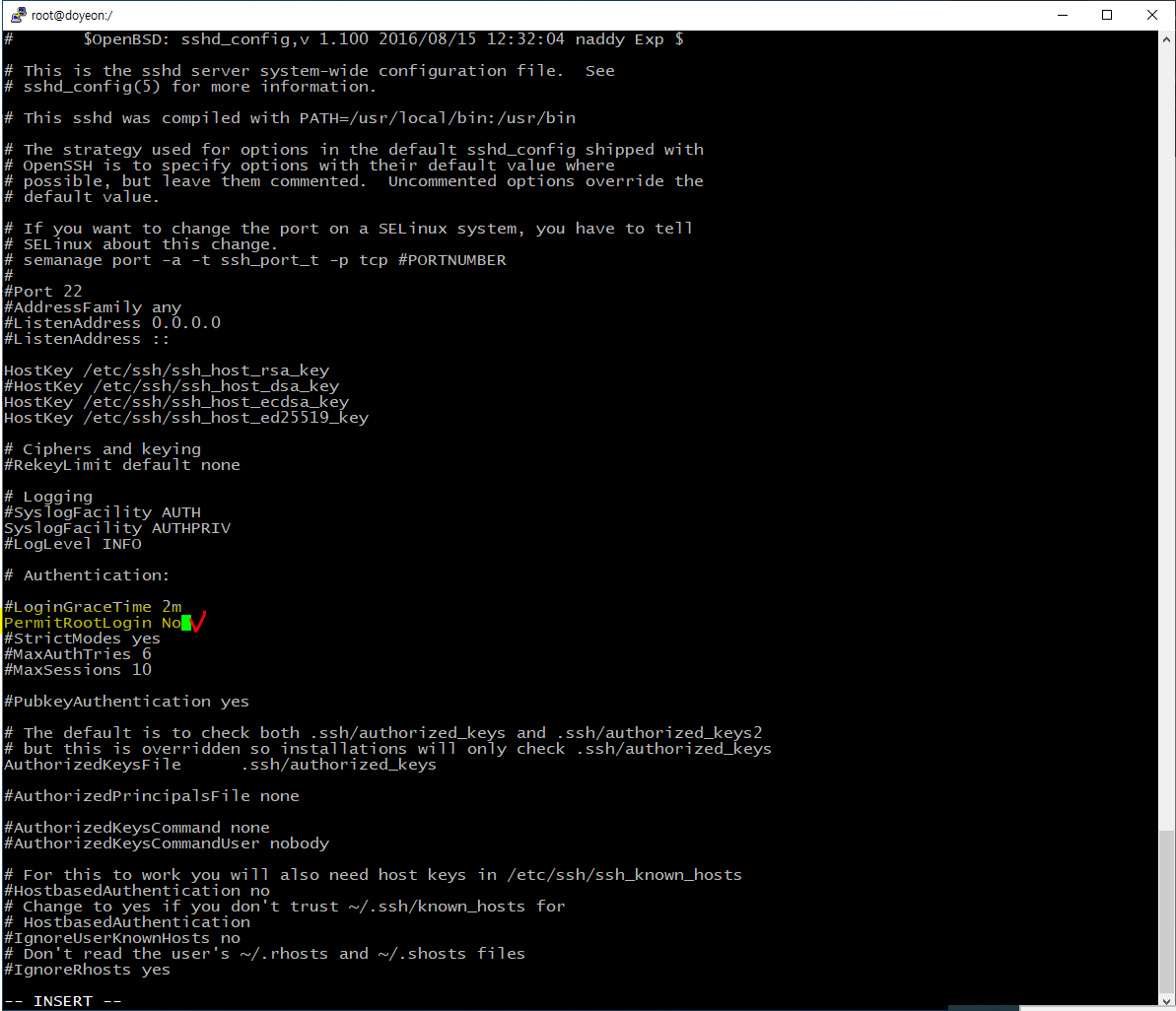

▷ SSH 설정 확인

▷ SSH 경우 설정 값에 따른 root 원격 접속 제한 확인

기본 값은 PermitRootLogin yes이며 주석일 경우 root 원격 접속이 가능, 주석처리로 가능하게 되어있었음.

■ 대응 방안

▷ /etc/securetty 파일에서 pts/0~ pts/x 설정 제거 또는 주석 처리

- /etc/securetty 파일 내 pts/x 설정이 존재하는 경우, PAM 모듈 설정과 관계없이 root 계정 접속을 허용하므로

반드시 /etc/securetty 파일에서 pts/x 설정 제거 필요

tty : 서버와 연결된 모니터, 키보드 등을 통해 사용자가 콘솔로 직접 로그인함

pts (pseudo -terminal, 가상 터미널) Telnet, SSH, 터미널 등을 이용하여 접속함

pts/0~pts/x 없음 확인

▷ /etc/pam.d/login 파일 수정

수정 사항 없음

▷ vi 편집기를 이용하여 /etc/ssh/sshd_config 파일을 연후 주석 제거 또는 신규 삽입

'보안취약점' 카테고리의 다른 글

| [보안취약점] U-06. 파일 및 디렉터리 관리-파일 및 디렉터리 소유자 설정 (0) | 2021.10.26 |

|---|---|

| [보안취약점] U-05. 파일 및 디렉터리 관리-root 홈,패스 디렉터리 권한 및 패스 설정 (0) | 2021.10.26 |

| [보안취약점] U-04. 계정관리-패스워드 파일 보호 (0) | 2021.10.26 |

| [보안취약점] U-03. 계정관리- 계정 잠금 임계값 설정 (0) | 2021.10.26 |

| [보안취약점] U-02. 계정관리- 패스워드 복잡성 설정 (0) | 2021.10.26 |